|

Hack Attack ! ou Conspiracy Theory

?

“Y2K”, ou “Bug de l’An 2000”, arlésienne

du nouveau Millénaire n’aura pas eu pareille couverture médiatique.

“L’informatique n’est plus une histoire d’ordinateurs, c’est un mode

de vie”, nous disait le professeur Negroponte, directeur du Medialab

au M.I.T. (cf. RDL 1918). Internet

confirme si besoin est, son entrée irrévocable dans notre

quotidien et dans l’actualité contemporaine. La semaine dernière

fut riche en pannes et autres dégâts sur les principaux sites

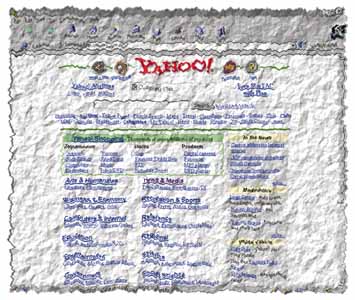

du Net. En effet, le plus important portail (cf. RDL 3672)

du Web a croulé sous les incursions ; lundi 7 février,

Yahoo ! fut bloqué durant trois heures, suite à des

attaques répétées. Les jours suivants, ce fut le

tour de CNN, e-Bay, Buy.com, Amazon.com, ZDNet, E*Trade, qui ont également

subi des shut down. Ces pannes étaient dues à des

Denial of Service (DoS). Le principe du DoS (ou déni de

service) est simple : plusieurs machines envoient de fausses requêtes,

qui finissent par saturer le site, le rendant ainsi inutilisable. Des

offensives ont déjà eu lieu de par le passé, mais

jamais de cette ampleur : des milliers de requêtes à

la seconde, provenant de différents endroits simultanément,

ont vite pris de court les sites visés. Certains sites ont été

assaillis par 800 megabytes de données par seconde ; 20 fois

plus que le flux normal. Le DoS n’est pas un exploit en soi ; il

suffit d’avoir les logiciels adéquats et des machines puissantes,

le reste n’est que pure formalité. Le DoS consiste à empêcher

les utilisateurs réels d’accéder aux services du site visité.

Un peu comme lorsqu’un standard téléphonique est saturé

d’appels. Le DoS ne subtilise ou détruit aucun document, il engorge

le serveur, ce qui dans le cas de Buy.com ou E*Trade, constitue un important

manque à gagner. Yahoo ! est une référence en

matière de sécurité et de trafic. Avec plus de 40

millions de visiteurs par mois et 100 millions d’utilisateurs inscrits,

il est le deuxième site le plus visité du monde, après

AOL. Le crash de Yahoo ! et des autres sites majeurs du Web ravive

la peur de la stabilité des informations sur Internet. Si des infrastructures,

ayant coûté si cher ont pu être mises à mal,

peu de sites sont à l’abri.

Profession : Hacker

Hack, de taillader, mettre en pièces, résume bien

l’ambition de ces Robins des Bois des temps modernes ou vandales du XXIème

siècle, diront certains. La nuance entre les hackers “gentils” et

les “méchants” est très délicate, voire ambiguë

: bien souvent les Dr Jekyll se transforment en Mr Hyde et inversement.

A l’origine, le vrai hacker est un bidouilleur talentueux qui scrute les

ordinateurs pour y déceler des faiblesses, sans forcément

nuire ; en y laissant parfois sa marque, pour le plaisir, la griserie

d’avoir pénétré un système réputé

inviolable. Enfantin certes, mais les hackers, quand ils ne sont pas adolescents

dans 90% des cas, en ont gardé l’esprit. Ce “métier” exige

de la persévérance ; et qui mieux qu’un teenager

a du temps à perdre ? De nombreux hackers ont fait carrière

après avoir été contactés par les Services

secrets qui ne leur laissent généralement que peu de choix :

coopération ou prison. L’alternative tombe sous le sens. Dans les

milieux underground, ces “agents” de “l’autre côté” deviennent

dès lors des adversaires que l’on défie, parfois pour la

seule beauté du geste.

Démographie galopante

Internet aurait mal géré sa population qui s’est multipliée

à grande vitesse. Le Net n’aurait-il pas vu loin ? Ces agressions

n’étaient-elles pas prévisibles ? Victime de son succès,

le Réseau des réseaux n’aurait donc pas anticipé

une telle éventualité. De la même façon que

l’arrivée du MP3 (cf. RDL 3672),

de la photo numérique et la téléphonie cellulaire

ont bouleversé des industries tout en les révolutionnant,

le Net doit désormais s’appliquer à garantir une certaine

sécurité.

Toute nouvelle technologie a son lot de failles. Qui a dit qu’Internet

était un système suffisamment sûr, fiable ? Sinon

les intéressés, dont l’avenir dépend de cette assertion

– qu’elle soit réelle ou supposée est une autre affaire.

Ces raids ne devraient pas surprendre ; il est même étonnant

que cela ne se soit pas produit plus tôt. Le Réseau met à

la disposition de tous, des logiciels simples et performants, permettant

à tout individu mal intentionné de faire des dégâts

plus ou moins importants. Des outils aussi dangereux que des “Virus Maker”

sont à la portée du plus profane des internautes, sans oublier

que la cyberfraude est un des derniers freins à l’expansion de l’e-business.

Parades ?

Yahoo ! a installé des filtres pour prévenir d’éventuelles

charges, mais il est difficile d’en déterminer l’origine puisque

les hackers effacent leurs traces. Une des solutions envisageables serait

de stopper les requêtes provenant d’adresses contrefaites, ce qui

limiterait les dégâts. Quoi qu’il en soit, cet épisode

doit nous ouvrir les yeux sur les aléas de cette nouvelle économie

à laquelle nous confions déjà bien plus que notre

vie privée. Des milliers d’investisseurs tablent sur l’avenir de

l’e-commerce ; ces attaques ont démontré certaines

faiblesses du Réseau et diminué l’élan dans lequel

s’étaient engagées plusieurs entreprises de grande envergure.

Ces actes posent à nouveau l’embarrassant problème de la

sécurité des données et la crainte pour la cyberintimité,

deux constantes étroitement liées.

Cyberterrorisme

Nuire a toujours été plus facile que de contribuer à

l’édification d’un monument. Certains s’en sont fait une spécialité.

Mais n’est-ce pas là l’esprit libertaire qui est à l’origine

du Net ? Par et pour le peuple, sachant que les esprits criminels

ne manquent pas. Et c’est, partant de cette idée qu’une hypothèse

nouvelle se pose : ces attaques seraient-elles le fruit de réactionnaires

déçus ? D’extrémistes s’opposant à la

dictature de la mondialisation ? Les cibles sont des sites majeurs

de la nouvelle économie et du commerce électronique ;

ce qui a fait dire à certains experts qu’il pourrait s’agir d’un

coup organisé par des militants d’extrême gauche ne supportant

pas la tournure commerciale qu’a pris le Web depuis quelques années.

Ces arguments ne semblent pas solides, puisque les assauts n’ont pas été

revendiqués et n’ont aucune connotation ni mobiles idéologiques.

D’aucuns tablent sur un coup d’auto-promotion de la part des sites attaqués,

ce qui, là aussi ne tient pas debout, car on ne peut rêver

pire anti-pub !

Les présomptions abondent, les indices sont rares. Les spéculations

selon lesquelles l’assaut proviendrait de sociétés spécialisées

dans la sécurité, afin de proposer par la suite leurs services,

semblent également peu probables. Aucun pays ennemi n’est par ailleurs

mis en cause. L’hypothèse selon laquelle il s’agirait d’une stratégie

gouvernementale, fait son chemin dans les milieux réceptifs aux

théories de conspirations. Le gouvernement américain serait

à l’origine de ce désordre, afin de mieux mettre le doigt

sur un besoin de surveillance plus intensif. Effectivement, dès

qu’on aborde l’épineuse question de la vie privée, la population

du Net ne plaisante plus, mais dans le cas où il s’agirait d’informations

recueillies pour le propre bien des habitants du “village global”, la pilule

paraît plus facile à avaler… Les hackers adhèrent à

cette supposition puisque, ayant été la cible privilégiée

du FBI, ils lui retournent l’accusation. Dans ce cas, ne tombe-t-on pas

dans la théorie indissociable du Réseau, celle de la paranoïa,

celle de Big Brother qui nous espionne ? Faisons-nous l’avocat

du Diable et creusons un peu. Les événements s’enchaînent :

Mixter, jeune hacker allemand de 20 ans et créateur de “Tribal Flood

Network”, logiciel qui aurait servi aux attaques, se propose de collaborer

avec le FBI. Mixter nie sa responsabilité, puisqu’il aurait réalisé

ce programme afin de tester les lacunes de certaines sociétés

en matière de sécurité.

Le président américain lors

de la réunion à la Maison-Blanche.

Le président américain lors

de la réunion à la Maison-Blanche.

Panique contrôlée

Ce qui est étrange demeure la dimension accordée par

le gouvernement américain à une affaire qui somme toute aurait

pu passer inaperçue. Les Etats-Unis se sont bien gardés d’ébruiter

le hacking effectué il y a quelque temps sur le site de la

Maison-Blanche, transformée en Maison close (de “White House” en

“Red House”) avec des images pornographiques et des photomontages de la

First Lady nue… Mais c’était en pleine tempête Monica

Lewinsky. Le Denial of Service n’est pas véritablement une

intrusion, puisque le pirate ne s’infiltre pas dans le système pour

y subtiliser des données sensibles. Il ne fait qu’envoyer en boucle

des demandes qui finissent par bloquer le site. Après tout, il ne

s’agit que d’une mise hors tension provisoire (à l’instar de nos

fréquentes coupures de courant…) ; rien de bien affolant. Le

FBI ouvre une enquête, l’Attorney General (l’équivalent

du ministre de la Justice) Janet Reno affirme vouloir “combattre le

vandalisme électronique” et Bill Clinton tient une conférence

de presse. Ayant la volonté de protéger le Net, donc le monde

libre (sic), il décide de guérir le mal par le mal en engageant

Mudge, un hacker repenti pour traquer ses semblables. “Nous savons qu’il

faut garder le cyberespace ouvert et libre. Les réseaux informatiques

doivent être plus sûrs et résistants, nous devons faire

plus pour la vie privée et les libertés individuelles…”

Cela rappellerait presque “Wag The Dog”, un film où le président

américain crée une guerre virtuelle pour faire oublier ses

frasques. Dans ce cas, il s’agit plus de sa succession et d’une volonté

de laisser une bonne image à quelques mois de son départ.

Le président Clinton cherche incontestablement à introniser

Al Gore, amateur de nouvelles technologies (il fait partie des nombreux

individus revendiquant la paternité du Web…) pour qui l’échéance

des élections présidentielles approche et qui ne saurait

refuser un tremplin. Dans cette optique, Bill Clinton a même participé

à la première interview du genre donnée à un

média. CNN a organisé l’entretien sous forme d’un chat

online, sorte de conversation en direct où le président

américain répondait aux questions des internautes. Des thèmes

aussi variés que la sécurité sociale, les méga-fusions,

dont la récente entre AOL et Time Warner (cf. RDL 3724), ont été

abordés. Pour l’anecdote, lors de cette discussion, un hacker a

momentanément usurpé le nom du président américain

et affiché sur l’écran un commentaire pour le moins… explicite :

“personnellement, j’aimerais voir plus de porno sur le Net”. Ça

se confirme, la sécurité maximale sur le Net n’existe pas.

Nouveau rebondissement dans l’affaire, mardi 15 février, le FBI

affirme avoir une piste et trois suspects répondant aux noms de

“MafiaBoy”, “Coolio” et “Nachoman”, des hackers connus du FBI. Le

lendemain, le FBI annonce que “Mafiaboy”, un Canadien de 15 ans, aurait

été repéré dans un forum de discussion, alors

qu’il demandait à des amis quels sites il devrait mettre hors tension.

Lorsqu’on sait qu’un hacker averti brouille généralement

les pistes et ne se vante de tels actes que bien plus tard, voire jamais,

on se dit que l’argument du FBI ne tient pas debout. Mais peu importe,

l’Amérique veut des coupables et les fédéraux en tiennent

déjà un. Pour le moment, les soupçons se portent sur

des pseudonymes aussi prisés qu’impalpables ; demain peut-être

sera-t-il question de “Beck”, “Tupac”, ou “Homer Simpson”. L’administration

Clinton veut redorer son blason ; admettons, mais le revers de la

médaille – si les internautes prennent peur – serait que le FBI

et le gouvernement américain soient autorisés à fouiller

dans les registres des providers, ceci dans le but éventuel de remonter

la filière. Si cette pratique se généralise à

l’envi, on est en droit de craindre le pire. Inspecter le Net librement,

quel meilleur moyen d’étendre son emprise sur le cyberespace ?

Il y a quelques jours ils admettaient se trouver dans un épais

brouillard ; voici qu’ils détiennent les clés du mystère.

Décidément, les Américains savent attirer l’attention

du monde entier et s’y connaissent en happy ending… Scénario

béton, rebondissements, suspects, coupables désignés,

puis châtiés et la Justice triomphe. Toutes les valeurs

qui ont (dé)construit l’Amérique sont réunies ;

la fin justifie les moyens ? Soit, mais l’honneur est-il sauf ?

|